La Cyber Threat Intelligence è la capacità di intelligence sviluppata in ambito Cyber Security. Include la raccolta e l’analisi di informazioni al fine di caratterizzare possibili minacce cyber dal punto di vista tecnico, di risorse, di motivazioni e di intenti, spesso in relazione a contesti operativi specifici.

Ma in cosa consiste il valore/vantaggio ottenibile in ambito Cyber Security? Senz’altro è possibile affermare che si tratta di un fattore abilitante per l’implementazione di efficaci misure di difesa e prevenzione, e che non riguarda esclusivamente ambiti militari. Anzi, notevoli vantaggi sono ottenibili in aziende pubbliche e private che perseguono e proteggono i propri obiettivi di business attraverso le nuove tecnologie dell’informazione.

Security Governance, Risk Management e Compliance

Efficaci processi di governance, management e compliance di sicurezza IT devono basarsi su preziose informazioni di contesto sulle minacce, al fine di guidare, progettare, verificare e monitorare adeguate contromisure.

Le fasi decisionali di tali processi sono incentrate sui risultati dell’analisi del rischio di sicurezza.

- Analisi del Rischio di Sicurezza L’analisi del rischio di sicurezza consente di determinare il rischio di sicurezza e si basa sull’analisi delle minacce e dei fattori che determinano il loro verificarsi. È un processo continuo ed integrato con i processi di business di un’azienda perché continua è l’evoluzione degli assetti aziendali (informazioni, servizi, personale, ambienti, apparecchiature, canali di comunicazione, ecc.) e delle minacce che insistono su di essi. Le minacce cambiano rapidamente e sono sempre più sofisticate e mirate all’obiettivo. Devono, quindi, essere caratterizzate quanto più precisamente possibile per calcolare valori di rischio più realistici e precisi.

- Standard, leggi e regolamenti Di seguito si riportano alcuni esempi di standard, leggi e regolamenti in ambito sicurezza IT, la cui applicazione trae beneficio dall’analisi delle minacce Cyber:

- GDPR

L’art. 35, comma 7 del GDPR definisce e richiede il Data Protection Impact Assessment (DPIA). Il DPIA è un processo finalizzato alla “valutazione dei rischi per i diritti e le libertà degli interessati”. Pertanto, risulta di particolare importanza la determinazione di profili di minaccia: attori, intenti, motivazioni, tecniche, ecc. - Direttiva Europea NIS

La direttiva NIS, con la sua recente attuazione nazionale, è destinata “sia agli operatori di servizi essenziali che ai fornitori di servizi digitali in modo da coprire tutti i relativi rischi e incidenti”, e si traduce in uno sforzo comune degli stati membri dell’Unione Europea, al fine di garantire un alto e comune livello di sicurezza dei sistemi informativi e delle reti. Essa definisce la necessità di misure di sicurezza adeguate e di una cooperazione sempre più stretta per lo scambio di informazioni tra cui: caratterizzazione di minacce e incidenti, e pratiche di gestione degli stessi. - ISO/IEC 27001

È ormai lo standard più diffuso per la gestione della sicurezza delle informazioni all’interno di un’azienda pubblica o privata. Richiede l’implementazione di contromisure organizzative e tecniche che devono essere riviste e migliorate ciclicamente considerando gli aspetti dinamici che caratterizzano la vita di un’azienda e le sempre maggiori minacce che insistono sui suoi sistemi informativi. La clausola 6.1.2 richiede espressamente la valutazione del rischio di sicurezza. - Common Criteria ISO/IEC 15408

Lo standard è diffuso in numerosi schemi di certificazione di prodotti/sistemi IT e offre gli strumenti per specificare, per un determinato contesto operativo, le possibili minacce, le funzioni di sicurezza che le contrastano e le garanzie che queste siano correttamente implementate. Lo standard richiede che si definisca il Problema della Sicurezza descrivendo le minacce in termini di agenti di minaccia, azioni degli agenti beni soggetti a tali azioni. - COBIT

È un framework finalizzato alla governance dell’Information Technology per supportare i processi di business aziendali. Nella sua applicazione Cyber Security diventa fondamentale l’analisi del rischio di sicurezza, la definizione e categorizzazione delle fonti di informazione e la raccolta delle stesse: attacchi, brecce, incidenti e statistiche sugli stessi.

Analisi delle minacce

La Threat Intelligence deve essere un vero e proprio processo aziendale ben integrato con tutti gli altri processi IT.

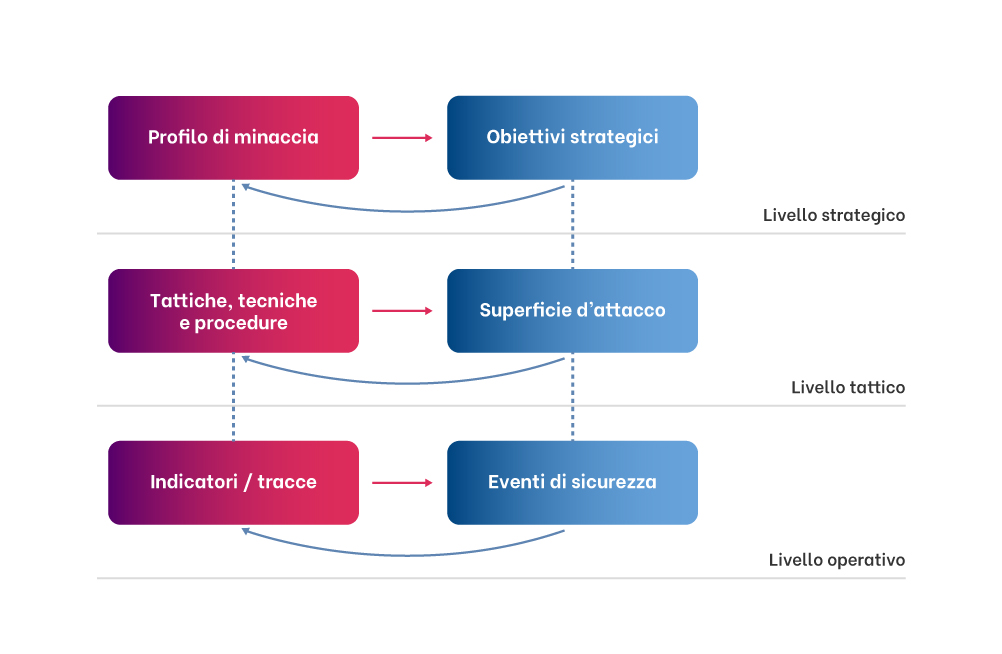

I piani di lavoro sono almeno tre, in analogia a quanto stabilisce la classica dottrina militare:

- Strategico

- Tattico

- Operativo

La Threat Intelligence, consente di identificare i punti di attacco, la probabilità che un attacco sia portato a termine e quindi consente di identificare ed implementare le contromisure più adeguate.