Un RAT (Remote Access Trojan) è un tipo di software malevolo che consente ad un utente malintenzionato di acquisire il controllo remoto di un computer. Questi trojan vengono solitamente installati su un computer senza il consenso dell’utente, ad esempio attraverso email di phishing, download di software fraudolenti o attraverso vulnerabilità del sistema.

Una volta installato, il RAT consente all’aggressore di accedere ai file sul computer della vittima, registrare tasti (Keylogger) e video, rubare informazioni sensibili e persino utilizzare il computer della vittima per attacchi a terzi.

Per proteggere il proprio computer da questo tipo di minaccia, è importante installare e mantenere aggiornato un antivirus affidabile, essere cauti quando si scaricano file da internet e mantenere il proprio sistema sempre aggiornato.

Attacchi informatici ‘famosi’ che hanno sfruttato i RAT.

Diversi attacchi famosi hanno sfruttato i RAT. Eccone alcuni:

- APT10: un gruppo di hacker cinese conosciuto come APT10 è stato accusato di aver sfruttato i RAT per infiltrarsi in aziende di tutto il mondo e rubare dati commerciali sensibili.

- Operation Aurora: una campagna di hacking condotta da gruppi di hacker cinesi che hanno sfruttato i RAT per infiltrare aziende tecnologiche di tutto il mondo, tra cui Google.

- Stuxnet: un virus informatico che ha sfruttato i RAT per infettare i sistemi industriali e compromettere le centrali nucleari iraniane.

- Ryuk: un ransomware che utilizza i RAT per diffondersi in reti aziendali e rubare informazioni sensibili prima di crittografare i dati dei clienti e chiedere il riscatto.

Questi sono solo alcuni esempi di come i RAT possono essere utilizzati per compiere attacchi informatici sofisticati e pericolosi. È importante essere sempre attenti e adottare misure di sicurezza appropriate per proteggere i propri sistemi da questo tipo di minacce.

Conoscere la minaccia per poterla prevenire: abbiamo provato la versione demo di un RAT.

Come si presenta un RAT.

Siamo riusciti ad ottenere una versione di un RAT venduto online per 200$.

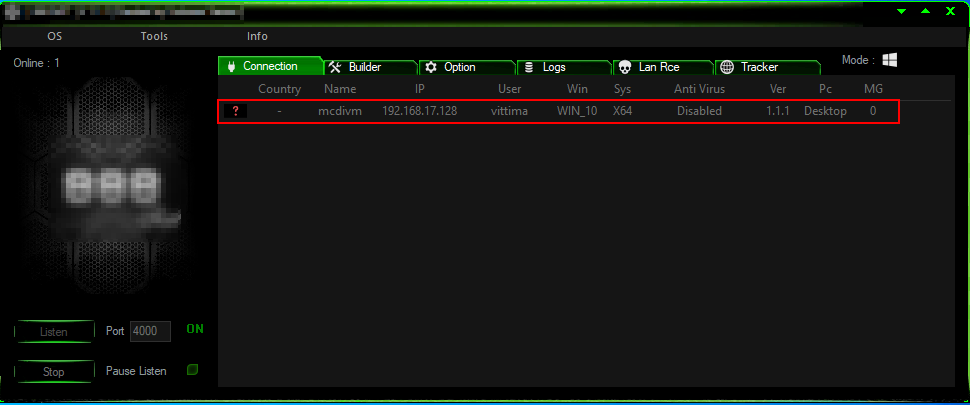

Questa è la dashboard del nostro software malevolo che ci permette di gestire i client connessi:

Per far sì che una persona si possa connettere a noi, l’aggressore invia un file malevolo alla vittima, ad esempio attraverso un’email di phishing, un download fraudolento o una vulnerabilità del sistema. Una volta che la vittima apre il file, il RAT viene installato sul suo computer.

Il RAT crea una connessione remota con il computer dell’aggressore, consentendo all’aggressore di accedere al computer della vittima da remoto:

Andiamo a vedere che cosa può fare un attaccante una volta che la sua vittima ha “abboccato”.

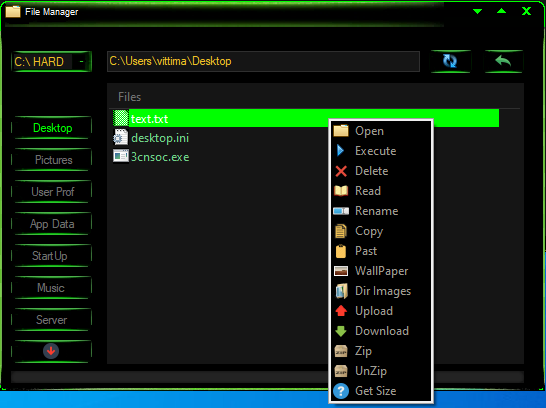

Come prima cosa l’attaccante potrebbe andare ad scaricare/cancellare/modificare tutti i file presenti sul PC della vittima:

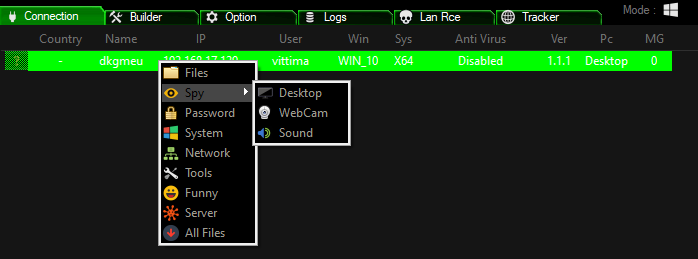

È presente anche un modulo dove è possibile spiare la vittima attraverso microfono, webcam e persino vedere in tempo reale lo schermo:

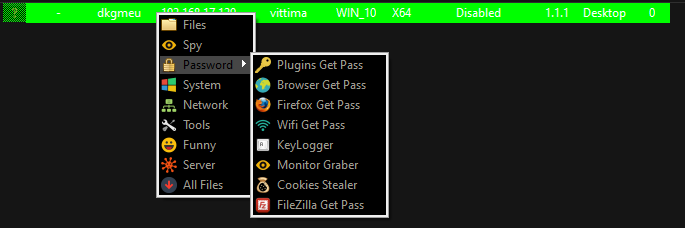

Il RAT ha anche un modulo ‘Password’ disponibile per esfiltrare le password presenti sul PC della vittima:

Il modulo ‘System’ ad esempio dà la possibilità all’attaccante di avere una reverse shell sulla macchina, bypassare l’UAC, visualizzare i processi o software installati:

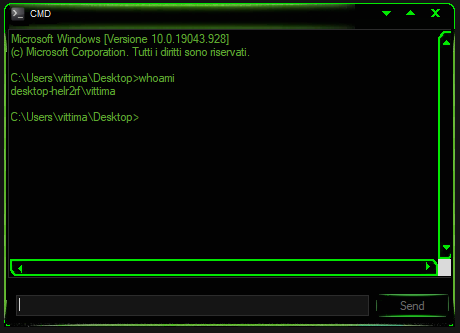

Ecco come si presenta il cmd del RAT, sostanzialmente è come avviare il cmd da Windows:

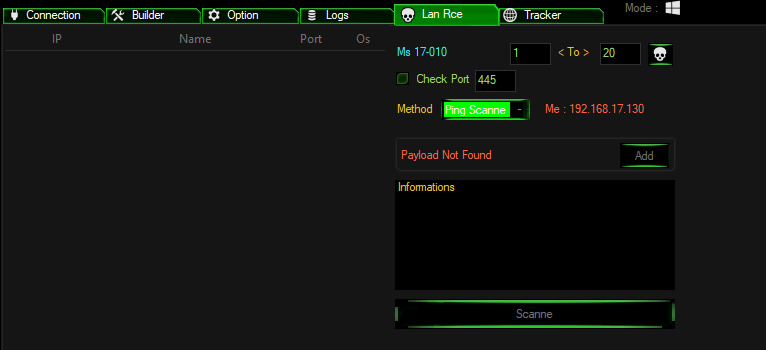

Un altro modulo interessante può essere il LAN RCE, che permette all’attaccante di andare a vedere se nella LAN ci sono delle macchine vulnerabili ad exploit già noti (es. MS17-010):

Che cosa possiamo fare per proteggerci?

In conclusione, i RAT (Remote Access Trojan) sono un tipo di malware pericoloso che consente a un aggressore di acquisire il controllo remoto di un computer. Gli attacchi con RAT possono portare a una compromissione del sistema, alla raccolta di informazioni sensibili e all’utilizzo del computer della vittima per attacchi a terzi.

Per proteggere il proprio computer da questo tipo di minaccia, è importante adottare le seguenti misure di sicurezza:

- Utilizzare software di sicurezza affidabile: installare e mantenere sempre aggiornato un software antivirus affidabile è uno dei modi più efficaci per proteggere il proprio computer da questo tipo di minacce.

- Stare attenti alle email di phishing: non aprire email sospette o da mittenti sconosciuti, in particolare se contengono allegati o link.

- Disattivare il controllo remoto: se non è strettamente necessario, disattivare la possibilità di controllo remoto sul proprio computer aiuterà a prevenire gli attacchi con RAT.

- Monitorare i comportamenti insoliti del computer: se si notano comportamenti insoliti come un consumo elevato di banda, un rallentamento del sistema o la presenza di finestre pop-up inaspettate, potrebbe essere necessario eseguire una scansione antivirus.

- Fare attenzione ai file scaricati da Internet: essere cauti quando si scaricano file da Internet e verificare sempre la loro sicurezza prima di aprirli.

- Mantenere i software up-to-date: mantenere il sistema operativo e tutti gli altri software sempre aggiornati aiuterà a prevenire la compromissione del sistema a causa di vulnerabilità note.

- Fare backup dei dati: fare regolari backup dei propri dati aiuterà a proteggere i propri file in caso di attacco con RAT o altri tipi di malware.

- Utilizzare password sicure: utilizzare password complesse e uniche per tutti i propri account online aiuterà a prevenire il furto di informazioni sensibili.

In sintesi, adottare misure di sicurezza appropriate e essere attenti quando si naviga in Internet è fondamentale per proteggere il proprio computer da questo tipo di minacce. Seguendo questi consigli, sarà possibile navigare in sicurezza e proteggere i propri dati personali e finanziari.

Se hai bisogno di maggiori informazioni su come proteggere la tua azienda, non esitare a contattarci 🙂

Scrivici una mail a info@gruppo3c.com